Celebgate VS UNIP

Une des rares certitudes dans ce scandale est que la sécurité des systèmes de sauvegarde dans le nuage n’a pas été compromise. Contrairement au bogue « Heartbleed » survenu il y a quelques mois, c’est bel et bien en fournissant l’identifiant et le mot de passe du compte que les pirates ont eu accès aux images. Mais comment les mots de passe ont-ils pu être devinés ou volés ?

L’hameçonnage

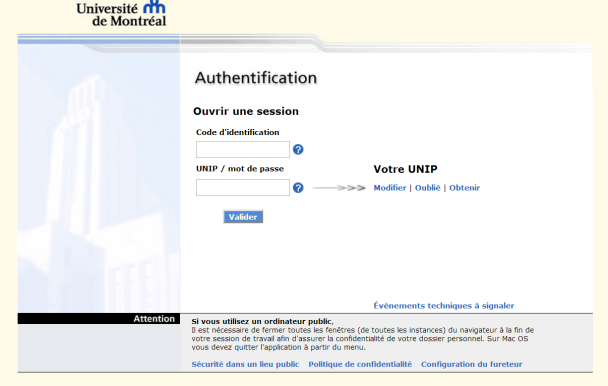

On parle d’hameçonnage ou de « phishing » lorsqu’un tiers vous envoie un courriel ressemblant à celui d’une institution que vous connaissez (votre banque, l’Université, la DGTIC, le gouvernement, etc.) Ce courriel vous invite à vous rendre sur leur site et à entrer vos identifiants afin, par exemple, de renouveler votre mot de passe. Si vous cliquez sur le lien apparaissant dans le courriel, vous serez alors dirigé vers un site malveillant qui reprendra exactement le visuel de l’institution visée. Toute donnée que vous entrerez dans le formulaire d’authentification sera enregistrée afin que les fraudeurs puissent accéder à votre vrai compte.

Certaines institutions augmentent ce risque en envoyant des courriels contenant des liens cliquables, habituant ainsi leurs utilisateurs à les suivre. C’est d’ailleurs ce que fait la DGTIC lors de l’expiration de votre UNIP. Cependant, rien ne dit que quelqu’un ne copiera pas un jour ce courriel et n’en profitera pas pour s’essayer à récupérer des UNIP.

Il est facile de ne pas tomber dans ce piège en évitant de cliquer sur les liens présents dans les courriels. Si vous recevez un courriel vous invitant à le faire, il suffit de taper soit même l’adresse du site pour être en sécurité.

La force brute

Une autre piste très probable dans le cas des photos volées est la technique dite du « brute-force » ou force brute, qui consiste à saisir une multitude de mots de passe, les uns après les autres, jusqu’à ce qu’un d’entre eux fonctionne.

Pour se protéger de cette technique, la méthode la plus efficace du côté de l’institution est le blocage du compte après un nombre limité d’erreurs. Une faille a d’ailleurs été découverte, puis corrigée, dans le système d’authentification de l’application « Localiser mon iPhone » d’Apple, qui ne limitait pas le nombre d’essais. C’est un problème courant des comptes permettant l’accès à de nombreux services. Il faut être certain que chaque accès est suffisamment sécurisé pour ne pas compromettre l’ensemble.

Du côté de l’UdeM, certains mécanismes de sécurité sont mis en oeuvre pour éviter les tentatives de piratage par force brute. Par exemple, les postes de travail Mac du Pavillon Marie-Victorin bloquent l’accès au compte durant 10 minutes après trois tentatives de connexion infructueuses.

Une bonne gestion des mots de passe

Du côté des utilisateurs, faire le choix d’un bon mot de passe est une excellente protection. Il doit contenir des symboles, des lettres minuscules et majuscules, ainsi que des chiffres. Plus il est long, plus il sera sécuritaire. Par exemple : asoF@!G2e491// est considéré comme bon.

Plusieurs cèdent également à la tentation d’utiliser le même mot de passe encore et encore sur différents sites. Dans l’éventualité où il serait compromis, il est à peu près sûr que le fraudeur tentera de réutiliser ce code d’accès ailleurs, sur une boîte courriel correspondante ou sur un compte Facebook, d’où l’importance de varier en fonction des sites.

Même si la façon la plus sécuritaire de créer et de gérer ses codes d’accès est d’utiliser un gestionnaire de mot de passe , l’installation et la maintenance à travers de nombreux appareils (ordinateurs publics, cellulaires) peut être problématique. Ils sont également bien souvent payants.

Une approche plus douce est de créer un mot de passe à paramètres. Pour cela, il suffit de créer ou de récupérer un mot de passe aléatoire, comme « asF@!Ge41// », puis de lui ajouter quelques espaces « as_F@!G_e4_1// » qui seront ensuite comblés par vos paramètres tels que la quatrième lettre du nom du site, le nombre de lettres dans le nom du site, le dernier chiffre de l’année multiplié par trois, le taux directeur de la banque centrale, le nombre de recteurs de l’Université, etc. Cette méthode permet de créer facilement des mots de passe uniques pour chaque site. Vous aurez ainsi à vous souvenir d’un seul mot de passe de base et de la façon de le compléter pour chacun des sites.

Si vous utilisez un paramètre qui variera dans le temps, comme votre âge ou la session en cours, votre mot de passe pourra être mis à jour facilement et de façon sécuritaire.

Dans ce secteur, la DGTIC s’en sort vraiment bien. Celle-ci force les utilisateurs à renouveler régulièrement leur mot de passe. Il est impératif que le nouveau mot de passe n’ait encore jamais été utilisé (non, utiliser alternativement deux mots de passe différents n’est pas plus sécuritaire que d’en utiliser un seul). Cela peut sembler pénible pour les utilisateurs, mais il faut se dire que tous les efforts que vous faites sont autant de barrières pour un tiers qui souhaite accéder à vos données.

Téléchargement

Téléchargement Archives

Archives